Відмінності між версіями «Token-ring»

| Рядок 83: | Рядок 83: | ||

<br> | <br> | ||

| − | == | + | ==Формати кадрів для IEEE 802.5== |

| + | |||

| + | |||

| + | На початку поля даних може розміщуватися LLC-заголовок, який містить в собі 3-8 байт. Власне цей заголовок, та поле управління кадром і відрізняють інформаційний кадр від кадру управління доступом (див. мал. 3). | ||

| + | <br> | ||

| + | <br> | ||

| + | <br> | ||

| + | |||

| + | [[Файл:3_TRing.jpg|center|border|Формат кадру управління доступом]] | ||

| + | <br> | ||

| + | Мал. 3. Формат кадру управління доступом для IEEE 802.5 (цифрами позначені розміри полий в байтах) | ||

| + | Услід за адресою відправника слідує інформація управління доступом до середовища. Кадри управління доступом служать виключно для цілей управління мережею і не передаються через бриджі і маршрутизатори. | ||

| + | Формат поля маршрутної інформації відображений на мал. 4. | ||

| + | <br> | ||

| + | <br> | ||

| + | <br> | ||

| + | [[Файл:4_TRing.jpg|center|border|Формат кадру управління доступом]] | ||

| + | <br> | ||

| + | Мал. 4. Формат поля маршрутної інформації (RI) | ||

| + | <br> | ||

| + | Субполя дескрипторів маршруту складаються з 12 біт ідентифікатора мережі (номер кільця, призначається мережевим адміністратором) за яким слідує 4 біта номера моста. Ці дескриптори визначають порядок обходу мережі кадром. У мережах 100vg-anylan це поле не використовується, оскільки порядок обходу задається апаратним повторітелямі. | ||

| + | <br> | ||

| + | <br> | ||

| + | <br> | ||

==[[Сфера застосування]]== | ==[[Сфера застосування]]== | ||

Версія за 12:16, 14 січня 2010

Зміст

Token - ring

Значення

1. Тип мережі, в якій всі комп'ютери схематично об'єднані в кільце. Кільцем від комп'ютера до комп'ютера (станції мережі) передається спеціальний блок даних, званий маркером (англ. token). Коли якій-небудь станції потрібна передача даних, маркер нею модифікується і більше не розпізнається іншими станціями, як спецблок, поки не дійде до адресата. Адресат приймає дані і запускає новий маркер по кільцю. На випадок втрати маркера або ходіння даних, адресат яких не знаходиться, в мережі присутня машина із спеціальними повноваженнями, що уміє видаляти безадресні дані і запускати новий маркер.

2. Коли обидва слова написано з великих букв (Token Ring), є на увазі технологія, розроблена компанією IBM або мережа стандарту IEEE 802.5

Історія створення мережі

Спочатку технологія була розроблена компанією IBM в 1984 році. У 1985 комітет IEEE 802 на основі цієї технології прийняв стандарт IEEE 802.5. Останнім часом навіть в продукції IBM домінують технології сімейства Ethernet, не дивлячись на те, що раніше протягом довгого часу компанія використовувала Token Ring як основна технологія для побудови локальних мереж.

В основному, технології схожі, але є незначні відмінності. Token ring від IBM описує топологію «зірка», коли всі комп'ютери приєднані до одного центрального пристрою (англ. multistation access unit (MSAU)), в той час, як IEEE 802.5 не загострює уваги на топології. У таблиці 1 показані відмінності між технологіями.

Про алгоритм роботи мережі

Алгоритм маркерного доступу

На відміну від мереж з Csma/cd доступом (наприклад, Ethernet) в IEEE 802.5 гарантується стабільність пропускної спроможності (немає зіткнень). Мережі Token Ring мають вбудовані засоби діагностики, вони більш пристосовані для вирішення завдань реального часу, але в той же час дорожчі.

Маркер містить лише поля стартового роздільника(sdel), управління доступом (AC) і крайового роздільника (EDEL, всього 3 байти). Якщо вузол отримав маркер, він може почати передачу інформації, інакше він просто передає маркер наступному вузлу. Кожна станція може захопити маркер на певний час. Станція, що має намір щось передати, захоплює маркер, міняє в нім один біт, який перетворить маркер в прапор початку кадру, вносить до кадру інформацію, що підлягає пересилці, і посилає його наступній станції. Станція ответственна, що передає, за вилучення з кільця переданих нею кадрів (станція не ретранслює власні кадри). Введений в мережу кадр рухатиметься по мережі, поки не потрапить у вузол, якому він адресований і який скопіює необхідну інформацію. При цьому встановлюється прапор копіювання (FCI), що свідчить про успішну доставку кадру адресатові. Кадр продовжує рух, поки не потрапить у вузол відправник, де він буде знищений. При цьому перевіряється, чи підключена до мережі станція-адресат. Це робиться шляхом контролю API (індикатора розпізнавання кадру адресатом). Мережа Token Ring ідеальна для додатків, де затримка отримання інформації повинна бути передбаченою, і потрібна висока надійність.

Мережеві станції підключаються до MSAU, які об'єднуються один з одним, утворюючи кільце. Якщо станція відключилася, MSAU шунтує її, забезпечуючи прохід пакетів. Стандарт Token Ring використовує досить складну систему пріоритетів, яка дозволяє деяким станціям користуватися мережею частіше за інших. Кадри Token Ring мають два поля, які управляють доступом пріоритет і резервування. Тільки станції з пріоритетом рівним або вище, ніж пріоритет маркера, можуть їм заволодіти. Якщо маркер вже захоплений і перетворений в інформаційний кадр, тільки станції з пріоритетом вищі, ніж у станциіє відправника, можуть зарезервувати маркер на наступний цикл. Станції, які підняли пріоритет маркера, повинні його відновити після завершення передачі.

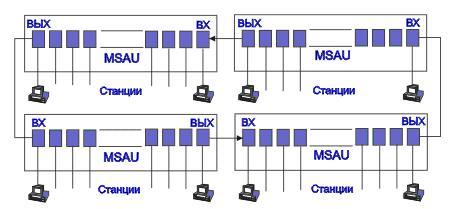

Мережі Taken Ring мають декілька механізмів для виявлення і запобігання впливу мережевих збоїв і помилок. Наприклад, хай одна із станцій вибрана як активний монітор. Ця станція працює як центральне джерело синхронізації для інших станцій мережі і виконує ряд інших функцій. Одній з таких функція є видалення з кільця нескінченно циркулюючих кадрів (маркерів). Якщо відправник помилився, встановивши, наприклад помилкова адреса місця призначення, це може привести до зациклення кадру. Адже кадр може бути пошкоджений в дорозі і відправник його вже не дізнається. А це у свою чергу блокує роботу решти станцій. Активний монітор повинен виявляти такі кадри, видаляти їх і генерувати новий маркер. Функції активного монітора часто виконують MSAU. Попутно msau може контролювати, яка із станцій є джерелом таких дефектних кадрів, і вивести її з кільця. Якщо станція виявила серйозну неполадку в мережі (наприклад, обрив кабелю), вона посилає сигнальний кадр (beacon). Такий кадр несе в собі ідентифікатор відправника і ім'я сусіда-попередника (NAUN - nearest active upstream neighbour). Такий кадр ініціалізував процедуру автореконфігурациі, при якій вузли в районі аварії намагаються реконфігуріровать мережа так, щоб ліквідовувати вплив поломки. Топологічна схема мережі ieee 802.5 представлена на мал. 4.1.2.1.

Мал. 1. Топологія мережі Token Ring

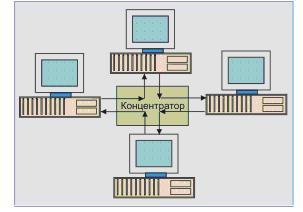

Периферійні ЕОМ підключаються до блоків msau по схемі зірка, а самі MSAU сполучені один з одним по кільцевій схемі. Можлива реалізація схеми зірка і іншим способом, показаним на мал. 2. Тут об'єднуючу функцію виконує блок концентратора.

Мал. 2. Реалізація Token Ring по схемі зірка

Концентратор може шунтувати канали, що ведуть до ЕОМ, за допомогою спеціальних реле при її відключенні від живлення. Аналогічну операцію може виконати і блок msau. Управління мережею покладаються на п'ять функціональних станцій, визначених протоколом. Деякі контрольні функції виконуються апаратний, інші реалізуються за допомогою завантажуваного програмного забезпечення.

Кожна з функціональних станцій має свої логічні (функціональні) адреси. Функціональні станції повинні реагувати як на ці функціональні, так і на свої власні апаратні адреси. Нижче в таблиці представлений список функціональних станцій і їх функціональних адрес

Передача маркера в мережі Token - ring

Token Ring і IEEE 802.5 є головними прикладами мереж з передачею маркера. Мережі з передачею маркера переміщають уздовж мережі невеликий блок даних, званий маркером. Володіння цим маркером гарантує право передачі. Якщо вузол, що приймає маркер, не має інформації для відправки, він просто переправляє маркер до наступної кінцевої станції. Кожна станція може утримувати маркер протягом певного максимального часу (за умовчанням - 10 мс).

Дана технологія пропонує варіант вирішення проблеми колізій, яка виникає при роботі локальної мережі. У технології Ethernet, такі колізії виникають при одночасній передачі інформації декількома робочими станціями, що знаходяться в межах одного сегменту, тобто що використовують загальний фізичний канал даних.

Якщо у станції, що володіє маркером, є інформації для передачі, вона захоплює маркер, змінює у нього один біт (внаслідок чого маркер перетворюється на послідовність «початок блоку даних»), доповнює інформацією, яку він хоче передати і посилає цю інформацію до наступної станції кільцевої мережі.

Коли інформаційний блок циркулює по кільцю, маркер в мережі відсутній (якщо тільки кільце не забезпечує «раннього звільнення маркера» - early token release), тому інші станції, охочі передати інформацію, вимушені чекати. Отже, в мережах Token Ring не може бути колізій. Якщо забезпечується раннє вивільнення маркера, то новий маркер може бути випущений після завершення передачі блоку даних.

Інформаційний блок циркулює по кільцю, поки не досягне передбачуваної станції призначення, яка копіює інформацію для подальшої обробки. Інформаційний блок продовжує циркулювати по кільцю; він остаточно віддаляється після досягнення станції, що відіслала цей блок. Станція відправки може перевірити блок, що повернувся, щоб переконатися, що він був проглянутий і потім скопійований станцією призначення.

Детальніше про алгоритм маркерного доступу читай в наступній статті.

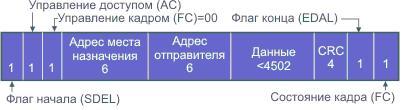

Формати кадрів для IEEE 802.5

На початку поля даних може розміщуватися LLC-заголовок, який містить в собі 3-8 байт. Власне цей заголовок, та поле управління кадром і відрізняють інформаційний кадр від кадру управління доступом (див. мал. 3).

Мал. 3. Формат кадру управління доступом для IEEE 802.5 (цифрами позначені розміри полий в байтах)

Услід за адресою відправника слідує інформація управління доступом до середовища. Кадри управління доступом служать виключно для цілей управління мережею і не передаються через бриджі і маршрутизатори.

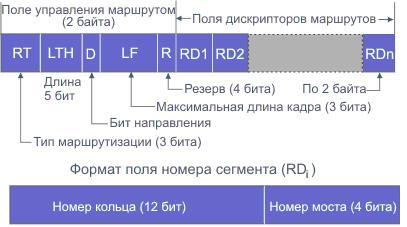

Формат поля маршрутної інформації відображений на мал. 4.

Мал. 4. Формат поля маршрутної інформації (RI)

Субполя дескрипторів маршруту складаються з 12 біт ідентифікатора мережі (номер кільця, призначається мережевим адміністратором) за яким слідує 4 біта номера моста. Ці дескриптори визначають порядок обходу мережі кадром. У мережах 100vg-anylan це поле не використовується, оскільки порядок обходу задається апаратним повторітелямі.