Відмінності між версіями «Хронологія розвитку засобів і методів захисту інформації»

Дучзуч (обговорення • внесок) |

Дучзуч (обговорення • внесок) |

||

| (не показані 3 проміжні версії цього учасника) | |||

| Рядок 1: | Рядок 1: | ||

<p style="font-family: century; font-size: 11pt;">Забезпечення захисту інформації хвилювало людство завжди. В процесі еволюції цивілізації змінювалися види інформації, для її захисту застосовувалися різні методи і засоби.<br> | <p style="font-family: century; font-size: 11pt;">Забезпечення захисту інформації хвилювало людство завжди. В процесі еволюції цивілізації змінювалися види інформації, для її захисту застосовувалися різні методи і засоби.<br> | ||

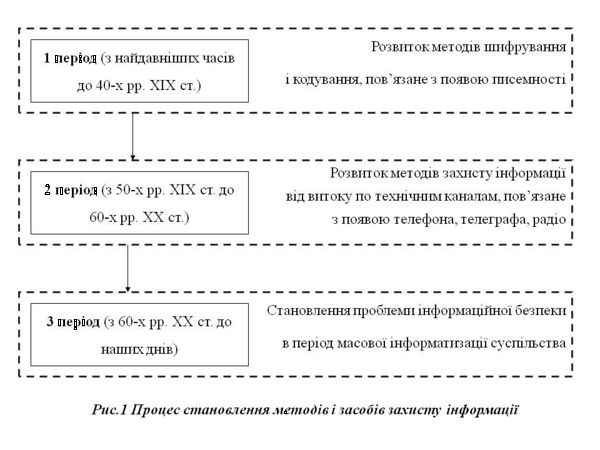

| − | Процес розвитку засобів і методів захисту інформації можна розділити на три відносно самостійних періоди (рис. 1). В основі такого розподілу лежить еволюція видів носіїв інформації [http://wiki.kspu.kr.ua/index.php/%D0%9B%D1%96%D1%82%D0%B5%D1%80%D0%B0%D1%82%D1%83%D1%80%D0%B0 27].</p> | + | Процес розвитку засобів і методів захисту інформації можна розділити на три відносно самостійних періоди (рис. 1). В основі такого розподілу лежить еволюція видів носіїв інформації [http://wiki.kspu.kr.ua/index.php/%D0%9B%D1%96%D1%82%D0%B5%D1%80%D0%B0%D1%82%D1%83%D1%80%D0%B0 [27]].</p> |

| − | [[Файл:IstInfL.jpg|600px|center]]< | + | [[Файл:IstInfL.jpg|600px|center]] |

| + | <p style="font-family: century; font-size: 11pt;">'''''Перший період''''' пов'язаний з появою можливості фіксації інформаційних повідомлень на твердих носіях, тобто з винаходом писемності. Тим часом виникла проблема збереження в таємниці існуючої вже окремо від джерела конфіденційної інформації, тому практично одночасно з народженням писемності виникли такі методи захисту інформації, як шифрування і приховування.</p> | ||

| − | <p style="font-family: century; font-size: 11pt;"> | + | [[Файл:IstInfL1.jpg|400px|thumb|left]] |

| − | + | <p style="font-family: century; font-size: 11pt;">'''Криптографія''' ''(від грец. Κρυπτός - прихований і γράφω - пишу) - наука про математичні методи забезпечення конфіденційності (неможливості прочитання інформації стороннім) і автентичності (цілісності і справжності авторства, а також неможливості відмови від авторства) інформації.''<br> | |

| − | '''Криптографія''' ''(від грец. Κρυπτός - прихований і γράφω - пишу) - наука про математичні методи забезпечення конфіденційності (неможливості прочитання інформації стороннім) і автентичності (цілісності і справжності авторства, а також неможливості відмови від авторства) інформації.'' | + | Один з найстаріших шифрованих текстів з Месопотамії (2000 років до н. Е..) Являє собою глиняну табличку, що містить рецепт виготовлення глазурі в гончарному виробництві, в якому ігнорувалися деякі голосні і приголосні і вживалися числа замість імен. |

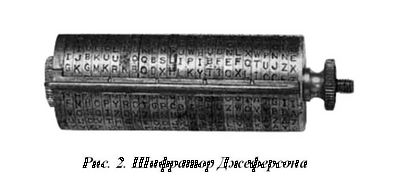

| − | Один з найстаріших шифрованих текстів з Месопотамії (2000 років до н. Е..) Являє собою глиняну табличку, що містить рецепт виготовлення глазурі в гончарному виробництві, в якому ігнорувалися деякі голосні і приголосні і вживалися числа замість імен. | + | На початку XIX століття криптографія збагатилася чудовим винаходом - система шифрування "дисковим шифром", автором якого екс-президент США '''Томас Джефферсон'''. Цей шифр реалізовувався за допомогою спеціального пристрою, який згодом назвали '''шифратором Джефферсона'''. Шифратор Джефферсона (рис. 2) реалізує раніше відомий шифр многоалфавітной заміни.<br><br> |

| − | + | ||

| − | На початку XIX століття криптографія збагатилася чудовим винаходом - система шифрування "дисковим шифром", автором якого екс-президент США '''Томас Джефферсон'''. Цей шифр реалізовувався за допомогою спеціального пристрою, який згодом назвали '''шифратором Джефферсона'''. | + | |

| − | + | ||

| − | + | ||

'''''Другий період''''' (приблизно з середини XIX ст.) Характеризується появою технічних засобів обробки інформації та передачі повідомлень за допомогою електричних сигналів і електромагнітних полів (наприклад, телефон, телеграф, радіо). У зв'язку з цим виникли | '''''Другий період''''' (приблизно з середини XIX ст.) Характеризується появою технічних засобів обробки інформації та передачі повідомлень за допомогою електричних сигналів і електромагнітних полів (наприклад, телефон, телеграф, радіо). У зв'язку з цим виникли | ||

| Рядок 22: | Рядок 19: | ||

Завдання щодо захисту конфіденційної інформації вирішувалися в основному за допомогою встановлення режиму секретності, визначального строгий пропускний режим і жорсткі правила ведення секретного документообігу. | Завдання щодо захисту конфіденційної інформації вирішувалися в основному за допомогою встановлення режиму секретності, визначального строгий пропускний режим і жорсткі правила ведення секретного документообігу. | ||

| − | <li>'''Етап розвитку''' (70-ті - початок 80-х рр..) Відрізняється інтенсивними пошуками, розробкою і реалізацією способів і засобів захисту. | + | <li>'''Етап розвитку''' (70-ті - початок 80-х рр..) Відрізняється інтенсивними пошуками, розробкою і реалізацією способів і засобів захисту.<br> |

| + | Для ідентифікації особи, яка має право доступу до конфіденційної інформації, розроблялися методи і засоби, засновані на:<br> | ||

| + | • традиційних паролях;<br> | ||

| + | • голосі людини;<br> | ||

| + | • відбитках пальців;<br> | ||

| + | • геометрії руки;<br> | ||

| + | • малюнку сітківки ока;<br> | ||

| + | • особистого підпису особи, враховується не тільки графіка написання букв, але і динаміка підпису, і тиск пишучого інструмента;<br> | ||

| + | • фотографії.<br> | ||

До кінця цього періоду математично було доведено, що забезпечити повну безпеку інформації в системах її обробки неможливо.<br> | До кінця цього періоду математично було доведено, що забезпечити повну безпеку інформації в системах її обробки неможливо.<br> | ||

<li>'''Сучасний етап''' (середина 80-х рр.. - Даний час): розробка основ теорії захисту інформації.</ul> | <li>'''Сучасний етап''' (середина 80-х рр.. - Даний час): розробка основ теорії захисту інформації.</ul> | ||

Поточна версія на 20:48, 28 жовтня 2012

Забезпечення захисту інформації хвилювало людство завжди. В процесі еволюції цивілізації змінювалися види інформації, для її захисту застосовувалися різні методи і засоби.

Процес розвитку засобів і методів захисту інформації можна розділити на три відносно самостійних періоди (рис. 1). В основі такого розподілу лежить еволюція видів носіїв інформації [27].

Перший період пов'язаний з появою можливості фіксації інформаційних повідомлень на твердих носіях, тобто з винаходом писемності. Тим часом виникла проблема збереження в таємниці існуючої вже окремо від джерела конфіденційної інформації, тому практично одночасно з народженням писемності виникли такі методи захисту інформації, як шифрування і приховування.

Криптографія (від грец. Κρυπτός - прихований і γράφω - пишу) - наука про математичні методи забезпечення конфіденційності (неможливості прочитання інформації стороннім) і автентичності (цілісності і справжності авторства, а також неможливості відмови від авторства) інформації.

Один з найстаріших шифрованих текстів з Месопотамії (2000 років до н. Е..) Являє собою глиняну табличку, що містить рецепт виготовлення глазурі в гончарному виробництві, в якому ігнорувалися деякі голосні і приголосні і вживалися числа замість імен.

На початку XIX століття криптографія збагатилася чудовим винаходом - система шифрування "дисковим шифром", автором якого екс-президент США Томас Джефферсон. Цей шифр реалізовувався за допомогою спеціального пристрою, який згодом назвали шифратором Джефферсона. Шифратор Джефферсона (рис. 2) реалізує раніше відомий шифр многоалфавітной заміни.

Другий період (приблизно з середини XIX ст.) Характеризується появою технічних засобів обробки інформації та передачі повідомлень за допомогою електричних сигналів і електромагнітних полів (наприклад, телефон, телеграф, радіо). У зв'язку з цим виникли

проблеми захисту від так званих технічних каналів витоку (побічних випромінювань, наведень і ін).

Для забезпечення захисту інформації в процесі передачі по телефонних і телеграфним каналах зв'язку з'явилися способи та технічні засоби, що дозволяють шифрувати повідомлення в реальному часі. Також в цей період активно розвиваються технічні засоби розвідки, багаторазово збільшують можливості промислового та державного шпигунства. Величезні, все зростаючі збитки підприємств і фірм сприяли науково-технічному прогресу в створенні нових та удосконаленні старих засобів і методів захисту інформації.

Третій період - найбільш інтенсивний розвиток засобів захисту інформації припадає на період масової інформатизації суспільства. Воно пов'язане з впровадженням автоматизованих систем обробки інформації і вимірюється періодом в більш ніж 40 років.

- Початковий етап захисту (60-ті - початок 70-х рр..) Характеризувався тим, що під захистом інформації розумілося попередження несанкціонованого її отримання особами, не мають на те повноважень. Для цього використовувалися формальні, що функціонують без участі людини засоби. Завдання щодо захисту конфіденційної інформації вирішувалися в основному за допомогою встановлення режиму секретності, визначального строгий пропускний режим і жорсткі правила ведення секретного документообігу.

- Етап розвитку (70-ті - початок 80-х рр..) Відрізняється інтенсивними пошуками, розробкою і реалізацією способів і засобів захисту.

Для ідентифікації особи, яка має право доступу до конфіденційної інформації, розроблялися методи і засоби, засновані на:

• традиційних паролях;

• голосі людини;

• відбитках пальців;

• геометрії руки;

• малюнку сітківки ока;

• особистого підпису особи, враховується не тільки графіка написання букв, але і динаміка підпису, і тиск пишучого інструмента;

• фотографії.

До кінця цього періоду математично було доведено, що забезпечити повну безпеку інформації в системах її обробки неможливо.

- Сучасний етап (середина 80-х рр.. - Даний час): розробка основ теорії захисту інформації.