Глава 8 - БЕЗПЕКА GSM

Як свідчить світова статистика, рівень втрат операторів мобільного зв'язку від різного роду шахрайства та шкідництва становить 2 - 6% від загального обсягу трафіку, а за даними самих компаній він може доходити до 25%. Причому атаки шахраїв спрямовані як проти операторів, так і проти абонентів. Підраховано, що через шахрайство галузь мобільного зв'язку в усьому світі втрачає щороку близько 25 млрд. доларів.

Тому питання забезпечення безпеки інформації в мережах GSM (Groupe Speciale Mobile) є в даний час дуже актуальними і вимагають до себе постійної уваги та аналізу. Необхідно визнати, що забезпечення безпеки перших аналогових мобільних мереж було на дуже низькому рівні. У міру переходу від аналогових до цифрових систем GSM і DAMPS механізм забезпечення безпеки інформації удосконалювався, що дозволило розробникам заявляти про неможливість перехоплення інформації і клонування сучасних мобільних телефонів. Потенційні (віртуальні) механізми захисту інформації

Алгоритми аутентифікації

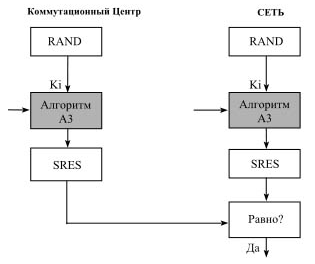

Насамперед розглянемо використання пароля - PIN-коду - одного з найбільш простих методів аутентифікації. Він дає дуже низький рівень захисту в умовах використання радіозв'язку. Досить почути цей персональний код всього лише один раз, щоб обійти засоби захисту. Насправді GSM використовує PIN-код у поєднанні з SIM (Subscriber Identify Module): даний PIN-код перевіряється на місці самим SIM без передачі в ефір. Крім нього GSM використовує більш складний метод, який полягає у використанні випадкового числа (від 0 до 2128 - 1), на яке може відповісти тільки відповідне абонентське обладнання (в даному випадку - SIM). Суть цього методу в тому, що існує величезна безліч подібних чисел і тому малоймовірно, що воно буде використано двічі. Відповідь, який називається SRES (Signed RESult - підписаний результат), отримують у формі підсумку обчислення, що включає секретний параметр, що належить даному користувачеві, який називається Ki (рис. 1). Секретність Ki є наріжним каменем, покладеним в основу всіх механізмів безпеки, - свій власний Ki не може знати навіть абонент. Алгоритм, що описує порядок обчислення, називається алгоритмом A3. Як правило, такий алгоритм зберігається в секреті (зайві запобіжні заходи ніколи не завадять!). Для того щоб досягти необхідного рівня безпеки, алгоритм A3 повинен бути односпрямованої функцією, як її називають експерти-криптографи. Це означає, що обчислення SRES при відомих Ki і RAND має бути простим, а зворотну дію - обчислення Ki при відомих RAND і SRES - має бути максимально утруднено. Безумовно, саме це і визначає в кінцевому підсумку рівень безпеки. Значення, що обчислюється за алгоритмом A3, повинно мати довжину 32 біта. Ki може мати будь-який формат і довжину.

рис.1 Блок-схема обчислення аутентифікації

Шифрування

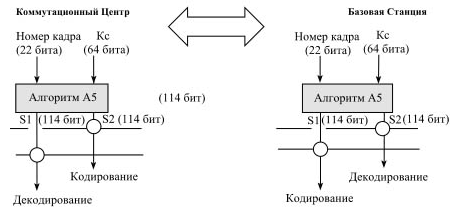

Криптографічні методи дають можливість за допомогою відносно простих засобів домогтися високого рівня безпеки. У GSM використовуються єдині методи для захисту всіх даних, будь то інформація користувача: передача сигналів, пов'язаних з користувачем (наприклад, повідомлень, в яких містяться номера викликаються телефонів), або навіть передача системних сигналів (наприклад, повідомлень, що містять результати радіовимірювань для підготовки до передачі). Необхідно розрізняти тільки два випадки: або зв'язок виявляється захищеною (тоді всю інформацію можна відправляти в зашифрованому вигляді), який зв'язок є незахищеною (тоді вся інформація відправляється у вигляді незашифрованою цифрової послідовності). Як шифрування, так і дешифрування виробляються із застосуванням операції "виключає або" до 114 "кодованим" бітам радіопакет і 114-бітової послідовності шифрування, що генерується спеціальним алгоритмом, який називається А5. Для того щоб отримати послідовність шифрування для кожного пакета, алгоритм А5 виробляє обчислення, використовуючи два введення: одним з них є номер кадру, а іншим є ключ, який називається Кс, відомий тільки мобільної станції та мережі (рис. 2). В обох напрямках з'єднання використовуються дві різні послідовності: в кожному пакеті одна послідовність використовується для шифрування в мобільної станції і для дешифрування на базовій станції (BTS), в той час як інша послідовність використовується для шифрування в BTS і дешифрування в мобільної станції.

рис.2 Блок-схема процесів шифрування і дешифрування за алгоритмом А5

Номер кадру змінюється від пакета до пакету для всіх типів радіоканалів. Ключ Кс контролюється засобами передачі сигналів і змінюється, як правило, при кожному повідомленні. Цей ключ не віддається гласності, але оскільки він часто змінюється, то не потребує таких сильних засобах захисту, як наприклад, ключ Кi. Кс можна вільно прочитати в SIM. Алгоритм A5 необхідно встановлювати на міжнародному рівні, оскільки для забезпечення MS-роумінгу він повинен бути реалізований в рамках кожної базової станції (так само як і в будь-якому мобільному обладнанні). Алгоритм А5 виводить послідовність шифрування з 114 біт для кожного пакета окремо, з урахуванням номера кадру і шифрувального ключа Кс. На даний момент один-єдиний алгоритм А5 встановлений для використання у всіх країнах. В даний час базові станції можуть підтримувати три основних варіанти алгоритму А5:

- • А5 / 1 - найбільш стійкий алгоритм, застосовуваний у більшості країн;

- • А5 / 2 - менш стійкий алгоритм, впроваджуваний в країнах, в яких використання сильної криптографії небажано;

- • А5 / 0 - відсутня шифрування